Em Parte 1 desta série, analisámos como os principais fornecedores de proteção de dados empresariais estão a pressionar para a consolidação da pilha tecnológica em um cenário de persistentes heterogéneos de backup empresarial. Na Parte 2, exploraremos a forma como este desfasamento entre as ambições do lado da oferta e as realidades do lado da procura afectou a mercado de monitorização da proteção de dados empresariais.

Principais fornecedores de software de proteção de dados empresariais faz reconhece o valor da monitorização de backups. Muitos (como a Dell, a Veritas e a Veeam) oferecem um produto de monitorização de backups ao venderem os seus principais produtos de backup.

No entanto, os fornecedores de proteção de dados têm um conjunto diferente de motivos para oferecer monitorização de cópias de segurança em comparação com fornecedores de monitorização puros como a Bocada.

Vamos explorar algumas das principais diferenças e o que elas significam para os clientes empresariais.

Monitorização isolada e fragmentada

Considera as seguintes três ferramentas de monitorização da proteção de dados, cada uma oferecida por um fornecedor de software de proteção de dados empresarial diferente:

- Consultor de proteção de dados / DPA (Dell)

- Análise de TI do NetBackup (Veritas, anteriormente Aptare)

- Veeam One (Veeam)

Quanto mais opções de monitorização comercial houver no mercado, melhor, certo? Qual é o teu problema?

A causa principal de vários problemas que vamos analisar é que estas empresas vêem a monitorização de cópias de segurança como um interesse secundário – que terão todo o gosto em perseguir – mas apenas se isso as ajudar a atingir os seus objectivos principais: a adoção dos seus principais produtos de cópia de segurança. mas apenas se isso os ajudar a atingir os seus objectivos principais: adoção e crescimento dos seus principais produtos de cópia de segurança.

Um resultado óbvio de um interesse secundário no monitoramento é que essas ferramentas de monitoramento de backup fornecidas por fornecedores favorecem seus próprios produtos de backup e/ou não oferecem suporte a muitos produtos e ambientes de backup populares, resultando em um monitoramento fragmentado e em silos.

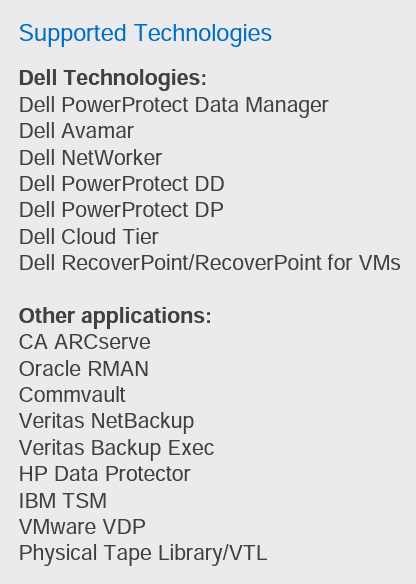

Por exemplo, aqui estão todas as aplicações de cópia de segurança suportadas pela DPA:

É evidente que a DPA se concentra nos produtos de cópia de segurança da Dell (juntamente com alguns produtos de terceiros mais antigos). Embora a preferência pelos produtos da Dell seja compreensível, dado o seu objetivo principal (vender os seus próprios produtos), isso conduz inevitavelmente a fica preso ao fornecedor, o que é ótimo para os vendedores mas perigoso para os clientes.

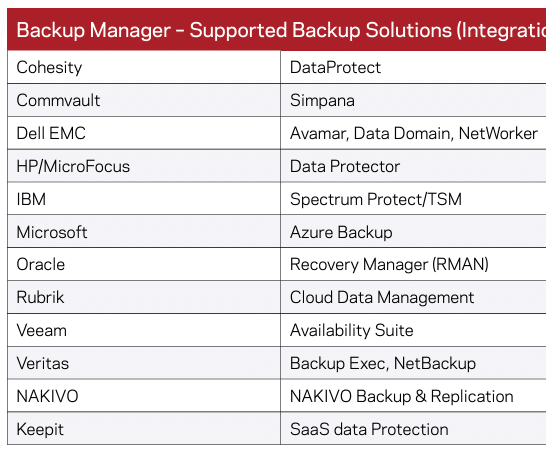

Aqui está o que o NetBackup IT Analytics suporta:

O suporte aqui é mais diversificado do que o do DPA (em parte porque a Veritas tem menos produtos de backup próprios), mas a cobertura geral ainda é pequena. Produtos populares como Druva, Acronis e HYCU não são suportados, e podes ver lacunas no suporte para backups AWS (Amazon Web Services) e Google Cloud (embora o Azure Backup esteja listado).

Além disso, caso queiras alguma prova anedótica de que o objetivo da Veritas com o IT Analytics é adquirir/manter mais clientes do Veritas NetBackup, considera que o produto foi recentemente renomeado “NetBackup IT Analytics” (de Aptare IT Analytics).

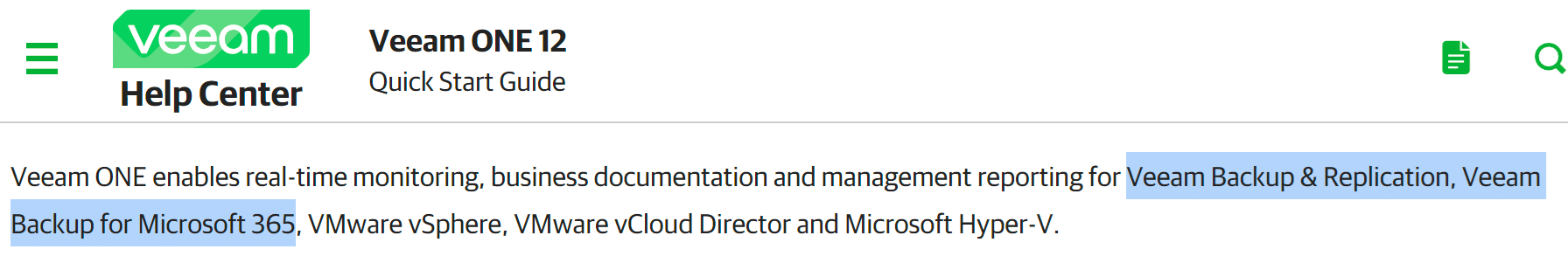

Finalmente, vamos ver o que o Veeam One suporta:

Em termos de produtos de backup suportados, o Veeam One suporta apenas o Veeam B&R e o Veeam Backup for M365. Observação: Esse escopo aparentemente restrito pode, na verdade, ser bastante sensato para o Veeam One, já que a Veeam conseguiu que muitas organizações menores (não corporativas) se consolidassem nas ferramentas da Veeam.

Estratégias de perdas = custos ocultos

Em muitos países, os fornecedores de serviços móveis/sem fios fazem ofertas de smartphones gratuitos para atrair novos assinantes. De um ponto de vista racional, a escolha de mudar de operadora deve basear-se na qualidade do serviço e no custo global, e não no fascínio de um telemóvel gratuito. No entanto, esta tática promocional consegue inegavelmente direcionar a atenção dos clientes para as poupanças imediatas, levando-os a ignorar os custos globais.

Na proteção de dados empresariais, os fornecedores utilizam por vezes estratégias de perda de liderança com os seus produtos de monitorização.

Especificamente, um fornecedor de proteção de dados agrupará o seu produto de monitorização com os seus produtos de cópia de segurança ou venderá a baixo/nenhum custo, aumentando o valor percebido da solução geral de proteção de dados, enquanto transferindo os custos para fases posteriores do ciclo de vida do cliente.

Quando um cliente opta por uma solução de monitorização de baixo/nenhum custo de um fornecedor de cópias de segurança, muitas vezes paga mais tarde a diferença (e ainda mais) através de uma combinação dos seguintes factores:

- Serviços profissionais – Muitas ferramentas de monitorização antigas ou de marca própria têm poucos recursos (muitas vezes porque os recursos vão para produtos de maior prioridade). Por isso, é comum que essas ferramentas não tenham configurabilidade de autosserviço e/ou tenham um desempenho fraco devido ao excesso de dívida técnica.

-

- Para contornar estas limitações no produto com poucos recursos ou com pouca manutenção, o fornecedor cobrará aos seus clientes “serviços profissionais” dispendiosos – para tudo, desde a resolução de problemas de recolha de dados até à personalização de relatórios.

- Como a falta de investimento no produto é intencional, estratégica e contínua, o fluxo de honorários de serviços profissionais nunca termina.

- Renovações – Uma vez que tenhas ficado preso aos seus produtos e à sua solução de monitorização em silos e tenhas investido fortemente em personalizações/aperfeiçoamentos (através de serviços profissionais), irás experimentar um elevado grau de dependência do fornecedor. Na altura da renovação, isto pode resultar numa incapacidade de mudar para outros fornecedores e/ou de negociar preços favoráveis e outras condições.

A estagnação do desenvolvimento é um risco grave

Assim, as ferramentas de monitorização do legado fornecidas pelo fornecedor não são muitas vezes vistas como grandes prioridades pelos seus fornecedores, resultando numa monitorização em silos e num fluxo de custos ocultos.

Outra consideração importante é o efeito desenvolvimento estagnado pode ter sobre a proteção de dados e a postura de segurança de um cliente.

As ameaças modernas, como o ransomware, e as mudanças de paradigma, como a computação multi-nuvem e a GenAI, exigem uma ação atempada para colmatar as lacunas na proteção de dados e manter as ferramentas relevantes.

Quando uma ferramenta de monitorização antiga não dispõe de recursos suficientes ou não é considerada prioritária, os resultados comuns incluem

- Fraca capacidade de resposta ao cliente (por exemplo, os pedidos de funcionalidades são ignorados)

- Ciclos de desenvolvimento mais longos (por exemplo, atrasos excessivos e arriscados antes de se efectuarem alterações)

- Falta de inovação (ou seja, roteiro escasso)

Qualquer um destes resultados pode levar a incidentes catastróficos de perda de dados no futuro.

Aqui estão alguns sinais de que o teu produto de monitorização está estagnado:

- Só é atualizado algumas vezes por ano (ou seja, três ou menos lançamentos)

- As versões dos produtos contêm principalmente correcções de erros e melhorias centradas na compatibilidade (poucas funcionalidades)

- Os pedidos de funcionalidades raramente são atendidos ou demoram demasiado tempo a implementar

- Existe uma persistente falta de suporte para a nuvem e/ou produtos de backup modernos

Nota: Nalguns casos, estes sintomas precedem um anúncio formal de que um produto estará a enfrentar o seu iminente fim de vida (EOL), exigindo que os clientes migrem para uma solução alternativa.

O principal aspeto a ter em conta em relação à estagnação é que não é apenas um inconveniente; é um grande risco para a proteção de dados e para a postura geral de segurança de uma organização.

Identifica as diferenças

Explorámos alguns desafios com o software de monitorização de cópias de segurança fornecido pelo fornecedor ou legado que a sua equipa de proteção de dados deve considerar ao criar uma estrutura de monitorização resiliente.

Aqui está um resumo rápido para destacar (1) o que deves ter em atenção e (2) como o produto de monitorização empresarial líder da categoria da Bocada é diferente.

Software de monitoramento de backup fornecido pelo fornecedor ou legado:

⛔️ A monitorização da proteção de dados é secundária em relação a outros interesses (como a venda de software de cópia de segurança)

⛔️ Apenas um punhado de produtos de backup suportados, com uma forte tendência para os seus próprios produtos, o que leva ao bloqueio do fornecedor e à utilização de ferramentas em silos

⛔️ Pouca/nenhuma inovação ativa, lançamentos esporádicos (por exemplo, 1-3 por ano), o que conduz a uma fraca proteção dos dados e a riscos de segurança

⛔️ Custos iniciais de software reduzidos ou inexistentes, mas uma enxurrada interminável de taxas de serviços profissionais (por exemplo, para criar relatórios personalizados e resolver problemas de recolha de dados)

Bocada:

✅ Monitorização da proteção de dados e automação em foco

✅ Conectores baseados em API para mais de 40 produtos de backup e armazenamento (na nuvem, no local, modernos e antigos)

✅ Mais de 70 modelos de relatórios com personalização de autosserviço poderosa (sem taxas de serviços profissionais)

✅ Lançamentos mensais com novas capacidades inovadoras, conectores e melhorias

Conclui assim a nossa análise em duas partes das recentes tendências do software de proteção de dados(Parte Um) e do panorama da monitorização da proteção de dados. Se estiveres a considerar ou a avaliar um software de monitorização de cópias de segurança para a tua empresa, encorajamos-te a entra em contacto com os nossos especialistas em soluções para experimentar a diferença Bocada.