Los datos y la monitorización de respaldo se consideran habitualmente como la última línea de defensa en el caso de amenazas de ciberseguridad. Garantiza que los datos críticos estén disponibles y se puedan restaurar en caso de un ataque exitoso de ransomware o malware.

Si bien esta es sin duda una función de la monitorización de respaldos, por sí sola es un enfoque extremadamente reactivo. De hecho, la monitorización de respaldos puede ser una forma proactiva de adelantarse a los problemas de ciberseguridad. Los administradores de TI pueden desempeñar un papel activo en la defensa de la ciberseguridad al vigilar regularmente las variaciones en los bytes que se respaldan, una práctica que puede simplificarse fácilmente mediante el software de monitorización de respaldo automatizado.

Cómo los ransomware y malware afectan el recuento de bytes del respaldo

Hay una variedad de formas en las que las amenazas de ciberseguridad se manifiestan al cambiar el recuento de bytes del respaldo:

- El ransomware elimina archivos: quizá el escenario de ciberseguridad más común que afecta el recuento de bytes es el ransomware que elimina completamente los archivos. Esto inmediatamente dará como resultado que los archivos ahora aparezcan como si no tuvieran ningún volumen de respaldo. Debido a que el ransomware puede eliminar solo unos pocos archivos a la vez, el proceso puede durar bastante tiempo y afectar a una gran cantidad de archivos críticos a menos que se detecte temprano.

- La replicación de archivos de ransomware altera los archivos: : una práctica relacionada con el ransomware es cambiar el nombre o la extensión de un archivo. Luego, el malware replica el archivo y le da a este nuevo archivo el nombre del archivo original. Al mismo tiempo, podría eliminar el archivo “bueno” original mientras modifica el contenido del nuevo archivo “malo”. Esto puede ser casi indetectable, pero la disminución o el aumento del recuento de bytes que pueda resultar es un indicador de este comportamiento.

- El cifrado de malware cambia el tamaño del archivo: otra práctica de malware es el cifrado de archivos en sus servidores. Esto hace que no se pueda acceder a los archivos a menos que la clave de cifrado esté disponible, generalmente por un precio. Un resultado inusual de este cifrado puede ser un aumento significativo en el tamaño de los archivos. De hecho, los archivos codificados en Base 64 pueden crecer hasta un 35% en tamaño de bytes. La detección del crecimiento del recuento de bytes puede ayudarlo a adelantarse a este cifrado que afecta a una amplia gama de archivos críticos.

- El malware incrustado es extremadamente grande: aunque es menos común, Kaspersky ha informado que el malware insertado en archivos a veces alcanza los 100 MB. Debido a que muchos programas de antivirus se enfocan en detectar archivos pequeños e inesperados, los desarrolladores de malware a veces incluyen datos basura en el archivo de malware para aumentar artificialmente su tamaño y evitar la detección. Sin embargo, con una identificación inusual del crecimiento del recuento de bytes, los equipos de TI pueden adelantarse a esto.

Cómo Bocada identifica proactivamente las variaciones en el recuento de bytes

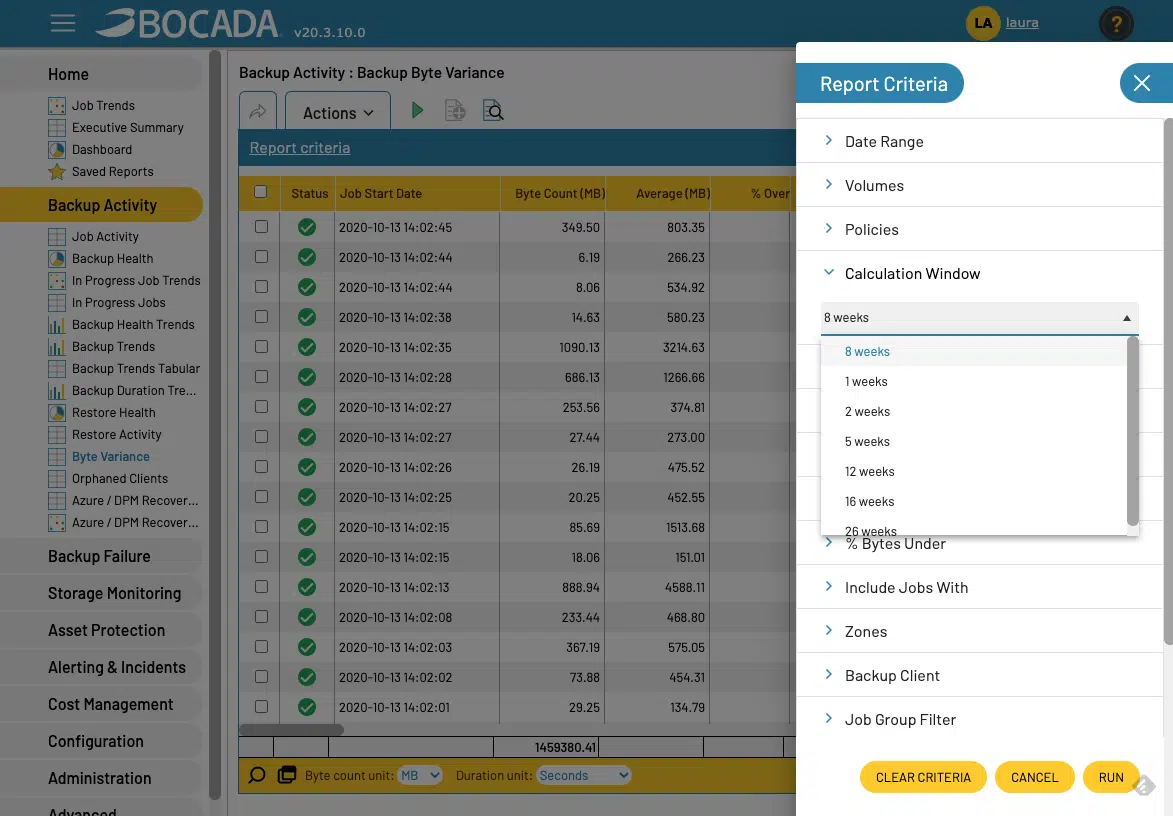

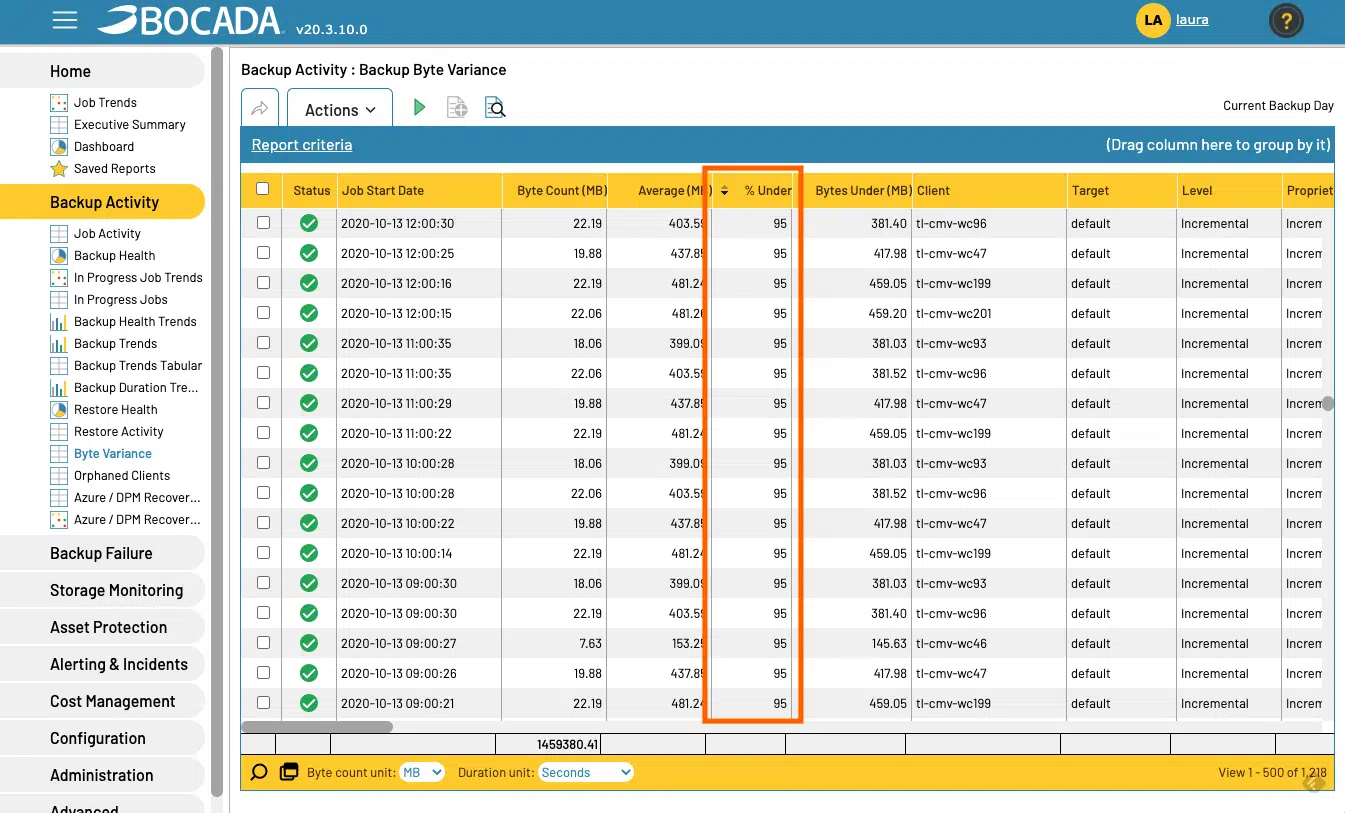

Uno de los muchos informes integrados de Bocada es el informe de variación de bytes, diseñado para identificar actividad inusual de bytes de respaldo. El informe actúa evaluando primero las normas históricas en bytes respaldados en función de un periodo de tiempo específico del usuario. Luego permite a los usuarios seleccionar cómo quieren ver las variaciones inusuales, ya sea por cambios en bytes absolutos o por un porcentaje de bytes por debajo o por encima de un cierto umbral.

El informe le permite ordenar los trabajos según el umbral de bytes de interés. En el caso a continuación, lo hemos ordenado por un volumen de bytes inusualmente pequeño que se está respaldando en forma de porcentaje.

Al ofrecer un proceso automatizado para identificar trabajos que pueden haber tenido éxito, pero que tienen cambios inusuales en el volumen de bytes, los administradores ahora tienen una herramienta proactiva para identificar posibles problemas de ciberseguridad y para poner protecciones más sólidas en sus entornos de respaldo.

Para obtener un recorrido dinámico del informe de variación de bytes y cómo puede ayudarlo a adelantarse a los problemas de ciberseguridad, vea el video a continuación: